Keamanan data merupakan salah satu aspek terpenting dalam era digital saat ini. Dengan meningkatnya ancaman terhadap informasi pribadi dan sensitif, pemahaman tentang algoritma enkripsi yang efektif sangatlah diperlukan. Salah satu algoritma yang sering dibahas dalam konteks ini adalah RC4. Dalam artikel ini, kita akan menjelajahi “Panduan 5 Langkah dalam RC4: Memahami Algoritma Keamanan Data” yang akan memberikan pemahaman yang lebih mendalam mengenai bagaimana RC4 bekerja serta kelebihan dan kekurangan dari algoritma ini. Mari kita mulai dengan langkah-langkah yang akan membantu kita memahami algoritma ini secara komprehensif.

Panduan 5 Langkah dalam RC4: Memahami Algoritma Keamanan Data

- Langkah 1: Pengenalan RC4

- Langkah 2: Memahami Proses Inisialisasi Kunci

- Langkah 3: Menghasilkan Aliran Kunci

- Langkah 4: Enkripsi dan Dekripsi Data

- Langkah 5: Kelebihan dan Kekurangan RC4

RC4, yang diciptakan oleh Ron Rivest pada tahun 1987, adalah algoritma enkripsi stream yang paling banyak digunakan karena kesederhanaan dan kecepatannya. RC4 bekerja dengan cara menghasilkan aliran kunci yang kemudian digabungkan dengan plaintext menggunakan operasi XOR untuk menghasilkan ciphertext. Penting untuk memahami bagaimana algoritma ini berbeda dari algoritma blok, serta aplikasi praktis yang umum, seperti pada SSL/TLS untuk komunikasi yang aman dalam jaringan.

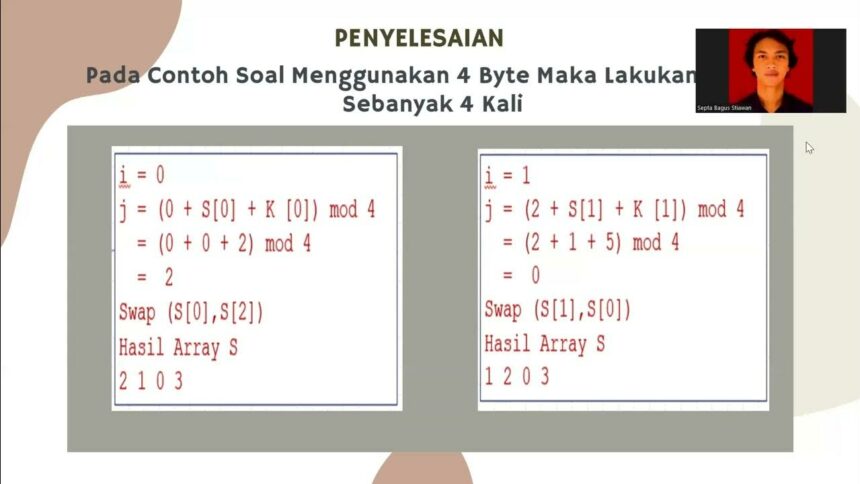

Proses inisialisasi kunci pada RC4 melibatkan dua langkah utama: menginisialisasi array state yang dikenal sebagai S, dan permutingenya menggunakan kunci yang diberikan. Ukuran kunci dapat bervariasi antara 1 hingga 256 byte. Algoritma ini memanfaatkan array S yang memiliki 256 elemen, yang akan dipermute berdasarkan kunci. Pemahaman yang mendalam tentang proses ini sangat penting karena kualitas kunci yang dihasilkan akan berpengaruh pada keamanan sistem yang menggunakan RC4.

Setelah tahap inisialisasi kunci selesai, langkah berikutnya adalah menghasilkan aliran kunci. RC4 menggunakan dua indeks, yaitu i dan j, untuk mengacak dan memilih elemen dari array S. Dengan cara ini, aliran kunci yang dihasilkan akan sangat tergantung pada state S yang telah diinisialisasi sebelumnya. Proses ini diulang sebanyak panjang pesan yang ingin dienkripsi. Memahami bagaimana aliran ini dibentuk adalah kunci untuk memahami bagaimana keamanannya dapat dijamin.

Enkripsi dan dekripsi menggunakan RC4 dilakukan dengan cara yang sama, yaitu dengan menggabungkan aliran kunci dengan plaintext menggunakan operasi XOR. Pada dasarnya, proses dekripsi hanya menerapkan langkah yang sama seperti enkripsi. Ini memungkinkan RC4 untuk menjadi sangat efisien dan cepat. Namun, perlu diingat bahwa meskipun proses ini mudah, keamanan RC4 bisa dipengaruhi oleh pola data yang ada. Hal ini menjadikan pemahaman mendalam mengenai bagaimana data diolah sangat penting.

Sebagai algoritma enkripsi yang sudah banyak digunakan, RC4 memiliki kelebihan dan kekurangan. Di antara kelebihannya adalah kecepatan dalam melakukan enkripsi dan dekripsi, serta kesederhanaan implementasi. Namun, ancaman keamanan terhadap RC4 juga perlu diperhatikan, seperti kelemahan terhadap serangan analisis statistik. Oleh karena itu, pemahaman mendalam tentang potensi risiko yang terkait dengan RC4 sangat penting bagi para profesional keamanan siber sehingga mereka dapat mengambil langkah-langkah mitigasi yang tepat.

Dengan mempelajari dan memahami lima langkah dalam RC4, diharapkan pembaca dapat lebih menghargai kompleksitas dan tantangan yang terkait dengan keamanan data. RC4 mungkin tidak lagi menjadi pilihan utama dalam banyak aplikasi karena berbagai kelemahan yang telah ditemukan, tetapi pemahamannya masih relevan untuk memahami bagaimana algoritma enkripsi lainnya bekerja dan untuk mendapatkan wawasan tentang evolusi keamanan data.

Kesimpulannya, walaupun RC4 merupakan algoritma yang efektif dalam banyak hal, penting untuk terus mengikuti perkembangan terkini dalam teknologi enkripsi dan beradaptasi dengan ancaman baru yang mungkin muncul. Keamanan data bukanlah suatu yang bisa dianggap sepele; dengan pendekatan yang tepat dan pemahaman yang baik mengenai alat-alat yang kita gunakan, kita dapat memberikan perlindungan yang lebih baik terhadap informasi yang berharga dan sensitif.